Les ransomware sont une menace omniprésente, affectant des milliers d’entreprises chaque semaine. Derrière ces attaques se cache une industrie de plus en plus professionnelle, avec des réseaux d’affiliés qui se coordonnent pour identifier, infiltrer et extorquer des cibles. Les dernières déclarations du président américain Joe Biden et du président russe Vladimir Poutine sont un indicateur de l’importance que les leaders des deux pays accordent à ces organisations. Selon un responsable du FBI, Bryan Vorndran, l’agence gouvernementale aurait actuellement identifié plus de 100 groupes actifs de ransomware.

La traque des cybercriminels à l’origine des ransomwares est une tâche difficile. Les pirates qui conçoivent les logiciels de ransomware sont souvent différents de ceux qui les déploient, les deux parties se partageant les bénéfices. « Si les développeurs peuvent être basés en Russie, les filiales qui déploient le ransomware peuvent ou non être basées en Russie », a déclaré Vorndran. Il est particulièrement difficile de dresser un tableau complet d’une opération de ransomware car les pirates informatiques à l’origine de cette opération sont souvent capables de dissimuler leurs traces.

Voici les groupes de ransomware qui ont été les plus actifs au cours de ces dernières années. Certains de ces groupes ont été à l’origine d’attaques très médiatisées et ont depuis fait profil bas, sans que l’on sache si ils ont réellement cessé leurs activités.

DarkSide est le groupe à l’origine de l’attaque de Colonial Pipeline en mai, déclenchant des inquiétudes quant à une pénurie d’essence. DarkSide est un groupe relativement nouveau, qui n’a mené que 59 attaques depuis son apparition l’année dernière, selon BlackFog, dont 34 ont eu lieu en 2021. Mais ses logiciels malveillants sont déjà très répandus et représentent 11,5 % des menaces.

Il s’efforce d’agir de manière éthique en essayant (sans succès) de reverser une partie de ses recettes à des œuvres caritatives. DarkSide illustre bien la professionnalisation croissante des groupes de ransomware. En plus de ses efforts en matière de relations publiques, l’organisation a créé une division « service client » pour que les systèmes de ses victimes soient restaurés une fois qu’elles ont payé leur rançon. « Si vous voulez gagner… beaucoup d’argent auprès d’une entreprise victime, elle doit avoir confiance que vous lui rendrez ses données, et pas seulement lui soutirer son argent », explique David Emm, chercheur chez Kaspersky.

Darkside cible les grandes entreprises qui souffriront de toute perturbation de leurs services – un facteur clé, car elles sont alors plus susceptibles de payer une rançon.

REvil a fait la une des journaux en raison de l’attaque sur Kaseya et l’entreprise de transformation de viande JBS. Ce groupe a été particulièrement actif en 2020-2021. Une autre victime notable de REvil est Quanta Computer, une entreprise taïwanaise qui assemble les ordinateurs portables Apple. Une rançon de 50 millions de dollars a été demandée pour empêcher la diffusion publique des données volées. Il n’a pas été révélé si cet argent a été payé ou non.

Plus tôt cette année, un membre présumé de REvil aurait déclaré au fournisseur de renseignements de sécurité RecordedFuture que certains de leurs logiciels malveillants pourraient compromettre des systèmes militaires et d’autres infrastructures critiques.

Depuis la mi-juillet, de nombreux sites affiliés à REvil sont hors ligne. La disparition subite de REvil a été vécue comme un soulagement mais certains comme Kurtis Minder, directeur général de GroupSense, se demandent quelle sera la stratégie pour dédommager les victimes. GroupSense est une société de sécurité spécialisée dans les risques numériques qui négociait avec les extorqueurs au nom d’un cabinet d’avocats dont les données étaient bloquées.

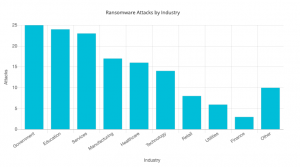

Conti s’est classé en première position avec REvil dans l’analyse de BlackFog, représentant 13,5 % des attaques jusqu’à présent. Identifié pour la première fois en 2018, il a toutefois été responsable d’un plus grand nombre d’attaques réussies à ce jour : 352 au total, dont 63 cette année.

En mars, le FBI a publié un avertissement sur le groupe après son attaque sur le système de santé irlandais. Conti est moins connu que REvil, mais alors que les autres groupes semblent avoir des limites éthiques quant aux organisations qu’ils ciblent, Conti a contribué à une vague d’attaques contre les secteurs de la santé et de l’éducation. En mars, par exemple, le Broward County School District a été compromis et Conti a exigé une rançon de 40 millions de dollars. Lorsque le district a refusé de payer, la rançon a été ramenée à 10 millions de dollars, après quoi le gang a divulgué près de 26 000 documents sur son blog.

Selon l’analyse de la société de cybersécurité Digital Shadows, Conti a ciblé des victimes en Russie, ce qui suggère que le groupe n’est pas basé dans ce pays.

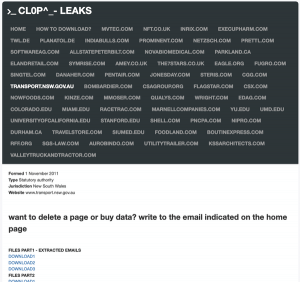

La spécialité du groupe Clop est la « double-extorsion ». Il s’agit de cibler des organisations en leur versant une rançon en échange d’une clé de déchiffrement qui rétablira l’accès de l’organisation aux données volées. Toutefois, les cibles devront ensuite payer une rançon supplémentaire pour que les données ne soient pas rendues publiques.

Des exemples historiques révèlent que les organisations qui paient une rançon une fois sont plus susceptibles de payer à nouveau à l’avenir. Les pirates auront donc tendance à cibler les mêmes organisations encore et encore, en demandant plus d’argent à chaque fois.

Le groupe exploitant le logiciel malveillant CLOP a été le premier à demander une rançon de plus de 20 millions de dollars. La cible, le fournisseur informatique allemand Software AG, a refusé de payer.

Six membres présumés de l’organisation ont été arrêtés à Kiev, à l’issue d’une enquête internationale à laquelle ont participé des organismes des États-Unis et de Corée, ainsi que l’exchange Binance. Cependant, les données volées à ses cibles continuent d’être publiées.

Les victimes de ce dernier groupe représentent environ 9 % des statistiques totales. Ses créateurs se sont également illustrés avec d’autres logiciels malveillants, notamment le cheval de Troie Dridex et le ransomware BitPaymer (alias FriedEx), considéré comme une version antérieure de DopplePaymer. Le nombre total de victimes de ce groupe pourrait donc être en fait beaucoup plus élevé.

DoppelPaymer cible fréquemment les organisations gouvernementales du monde entier, notamment les services de santé, d’urgence et d’éducation. Le groupe a également fait les gros titres après avoir publié des informations sur les électeurs volés dans le comté de Hall, en Georgie, et reçu 500 000 dollars du comté de Delaware, en Pennsylvanie, tous deux aux États-Unis. Les attaques de DoppelPaymer se poursuivent à ce jour : en février de cette année, un organisme de recherche européen a annoncé qu’il avait été piraté.

________

Source: fr.cryptonews.com

Vous devez vous connecter pour publier un commentaire.